Oggi, le aziende sono tenute ad adottare un sistema di Gestione dei Log per garantire la conformità con una serie di regolamenti (GDPR), standard (ISO 27001) e norme volontarie. Tuttavia, non tutte le imprese ne sono consapevoli, e spesso è necessaria un’ispezione, un audit o, peggio, passare da un data breach per arrivare a realizzarlo al 100%.

GDPR e il principio dell’Accountability

Per comprendere al meglio il legame tra gestione dei log e GDPR, occorre partire dall’Art. 5 del Regolamento Europeo, che al comma 2 afferma il cosiddetto principio di responsabilizzazione (accountability) in capo al titolare del trattamento. In pratica questa figura, centrale all’interno del corpus normativo, è tenuta a comprovare l’osservanza dei principi e delle norme del regolamento stesso. Nella fattispecie, esso deve provare che i dati personali siano:

- trattati in modo lecito, corretto e trasparente;

- raccolti per finalità determinate, esplicite e legittime;

- adeguati, pertinenti e limitati a quanto necessario;

- esatti e, se necessario, aggiornati;

- conservati in modo da consentire l’identificazione degli interessati per un arco di tempo non superiore al conseguimento delle finalità per le quali sono trattati.

La normativa consente ai titolari del trattamento di decidere gli strumenti e le modalità con cui produrre prove certe, sicure e non alterabili da esibire in caso di controlli, ispezioni e procedimenti ad hoc.

Log Management e GDPR, un legame indissolubile

La relazione con il GDPR è molto stretta poiché i log dei sistemi rappresentano lo strumento principale con cui i titolari del trattamento possono dimostrare di aver gestito i dati in conformità alla normativa europea (approfondisci cos’è il log management).

Il GDPR ha notevolmente ampliato la rilevanza e la centralità della gestione degli accessi centralizzata, inteso come processo che va dall’acquisizione alla conservazione dei registri dei sistemi, delle infrastrutture e delle applicazioni adottate nei processi aziendali.

L’amministrazione dei log fornisce trasparenza rispetto a tutto ciò che accade nel sistema informativo dell’azienda: interventi diretti e consapevoli sui dati da parte degli operatori, ma anche attività automatiche eseguite dai sistemi, nonché tutto il mare magnum degli eventi di sicurezza. I log, preventivamente dotati di specifiche di immutabilità, completezza e conservazione a norma, costituiscono quindi lo strumento principe con cui dimostrare la conformità al dettato normativo europeo.

Ma in cosa incorre chi non li gestisce? Come anticipato, non esiste una sanzione diretta nel GDPR per questo, ma è peraltro vero che (art. 82)

“Chiunque subisca un danno materiale o immateriale causato da una violazione del presente regolamento ha il diritto di ottenere il risarcimento del danno dal titolare del trattamento o dal responsabile del trattamento”. La stessa norma spiega che titolare e responsabile sono esonerati dalla responsabilità se dimostrano “che l’evento dannoso non è in alcun modo imputabile (a loro, ndr)”.

Non essere imputabile significa aver adottato misure di sicurezza congrue per la protezione del dato e il rispetto dei principi del GDPR, oltre a poterlo dimostrare in modo inequivocabile: si torna così al rapporto ferreo tra Log Management e Regolamento GDPR.

Per quanto concerne le sanzioni per chi agisce in violazione del GDPR, la normativa prevede unicamente un tetto massimo alle sanzioni amministrative applicabili, lasciando all’Autorità Garante la definizione dell’ammontare concreto in funzione di criteri di effettività e proporzionalità: il tetto massimo è il 4% del fatturato o 20 milioni di euro, in aggiunta a potenziali sanzioni penali fissate in Italia dal Codice della Privacy.

BUSINESS CASE

Enterprise Log Management multi-server: il caso di un Gruppo leader del lattiero-caseario

SCARICA IL CASE STUDYNon solo GDPR: il provvedimento sugli Amministratori di Sistema

Gli Amministratori di Sistema (ADS) rappresentano ancora oggi una delle figure più cruciali nell’ambito della protezione dei dati. A causa del loro ruolo, delle responsabilità e dei rischi connessi alla loro attività, sono sottoposti a normative rigorose. Gli ADS, del quale non c’è una definizione univoca, sono di fatto le figure che governano l’infrastruttura informatica che effettua il trattamento di dati personali e ne garantiscono l’impiego consono da parte di utenti interni ed esterni. Per definizione, gli ADS possono intervenire sui dati oggetto di tutela, da cui la necessità di trasparenza sul loro operato.

Il GDPR non interviene in modo diretto sul tema degli Amministratori di Sistema, di fatto mantenendo inalterata la normativa esistente.

Elemento fondante della disciplina degli ADS è il Provvedimento del Garante del 27 novembre 2008 (“Misure e accorgimenti prescritti ai titolari dei trattamenti effettuati con strumenti elettronici relativamente alle attribuzioni delle funzioni di amministratore di sistema”), che ha definito una serie di adempimenti, tra i quali la registrazione degli accessi logici (access log) ai sistemi da parte degli ADS.

Le registrazioni devono possedere caratteristiche di completezza, inalterabilità e verifica di integrità, oltre a integrare i riferimenti temporali e la descrizione degli eventi. Per quanto concerne la conservazione, essa non deve essere inferiore ai 6 mesi. Oggetto di registrazione sono gli eventi di connessione e accesso (login, logout, errori di connessione…) ai sistemi aziendali.

Con riferimento agli Amministratori di Sistema esiste dunque uno specifico obbligo di tracciamento e conservazione dei log, tipiche attività di un sistema di raccolta, conservazione e monitoring. Non a caso, questo tipo di compliance rappresenta uno dei principali driver all’adozione di soluzioni di Enterprise Log Management, che partendo proprio dalla compliance vengono poi estese ad altri ambiti come il troubleshooting e la cybersecurity.

Tale elenco, non esaustivo, dimostra la necessità – e talvolta l’urgenza – di adottare una soluzione di Log Management. A causa dei diversi ambiti di applicazione, la gestione accessi può fungere inizialmente da strumento di compliance per poi diventare il pilastro della sicurezza e della competitività aziendale.

Il ruolo degli accessi nelle certificazioni ISO e nella normativa di settore

La relazione tra Gestione centralizzata degli accessi e GDPR è particolarmente d’attualità, ma esistono anche altri ambiti – sempre nel mondo della compliance e del risk management – che spingono le imprese verso una soluzione di Gestione Log. Di seguito, alcuni punti interessanti:

Oltre agli standard internazionali, esistono poi normative di settore e regolamenti locali che impongono – in modo diretto o indiretto – l’adozione di un sistema di controllo degli accessi. La normativa locale, in particolare, vale per le aziende che operano in specifici Paesi e, ovviamente, per le organizzazioni multinazionali.

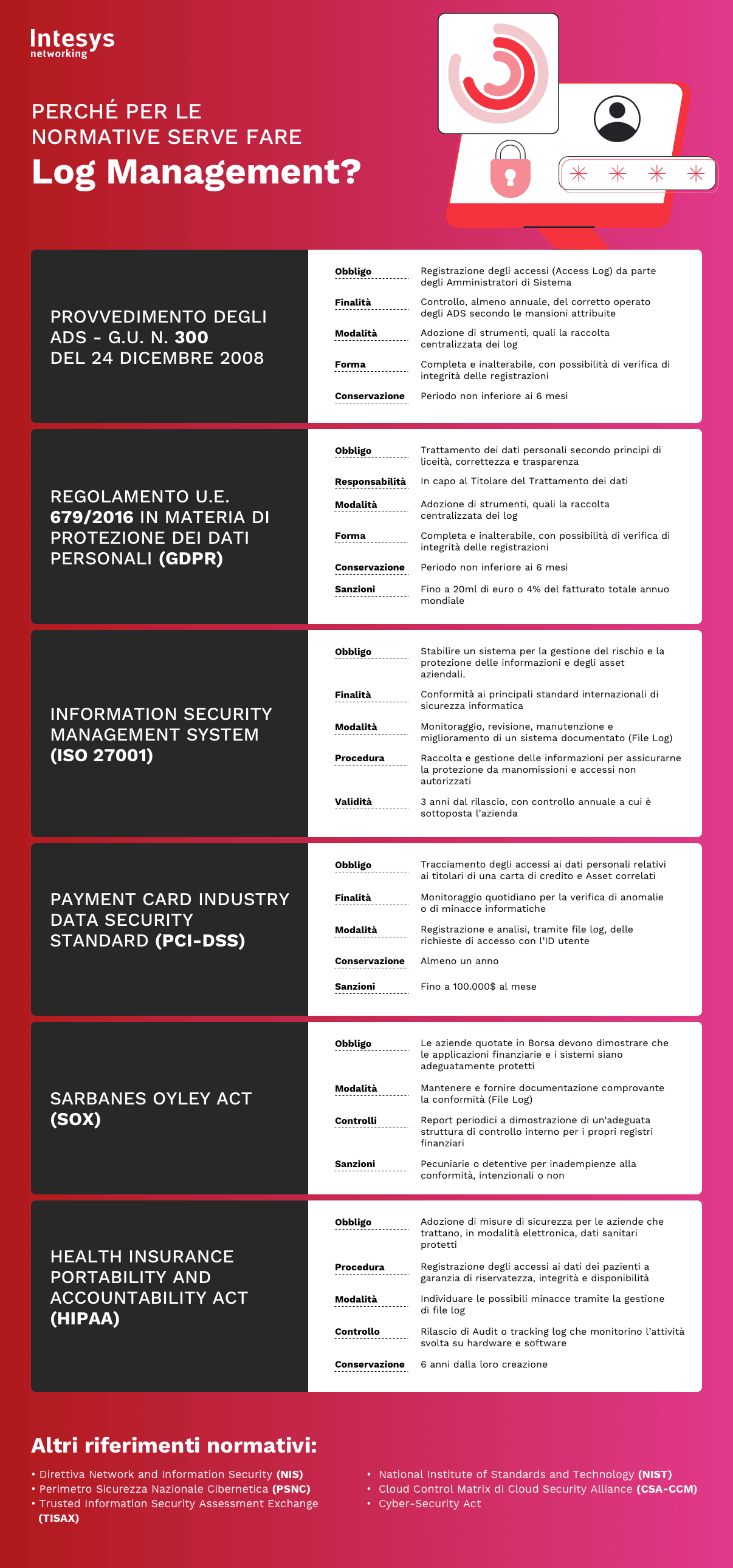

Abbiamo sintetizzato i Regolamenti, gli Standard e le Normative principali nella grafica seguente:

In conclusione, compliance e risk management sono i due fattori che per primi spingono le aziende verso una soluzione di acquisizione e monitoraggio dei log centralizzata. Si tratta però soltanto del primo passo verso la completa valorizzazione degli accessi, che dalla compliance si sposta poi all’accelerazione dei processi in ambito IT, al potenziamento delle performance applicative e alla sicurezza rispetto a molteplici minacce esterne.