Secondo il Report Clusit 2022, gli attacchi cyber in Italia sono cresciuti nel 2022 del 169% rispetto all’anno precedente. I rischi informatici, anche alla luce della recente instabilità geopolitica e dell’evolvere delle tecnologie di cyberattacchi, sono sempre più frequenti e, se adottare software di cybersicurezza, è ormai una prassi consolidata, non sono così diffuse best practice e accorgimenti che possono mantenere il nostro sistema al sicuro prevenendo i rischi IT.

Il vorticoso aumento delle violazioni di dati di alto profilo sottolinea l’importanza di rivedere le strategie di sicurezza attuali e implementare soluzioni per proteggere dalle minacce informatiche, tenere aggiornate le strategie, ridurre le aree di vulnerabilità della propria infrastruttura e dell’organizzazione in generale.

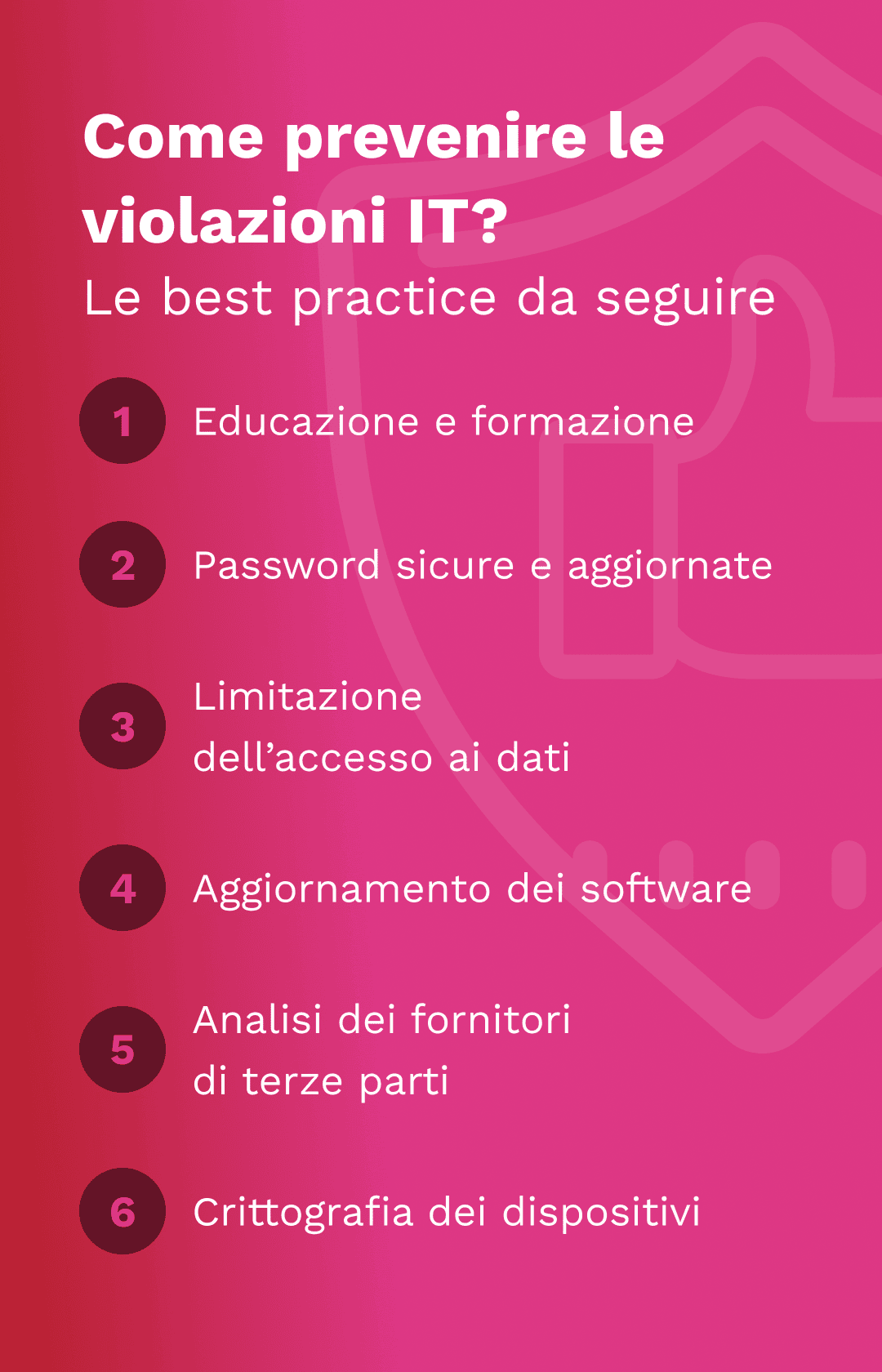

Le best practice per abbattere i rischi informatici

Una violazione della sicurezza IT può devastare un’azienda: l’interruzione dei processi e il fermo degli applicativi per un downtime significa perdita di produttività e di credibilità, i data breach spesso comportano costosi audit di sicurezza, sanzioni e perdita di fiducia da parte degli stakeholder. Per prevenire le violazioni IT è necessario un mix equilibrato di risorse tecnologiche e di pratiche di comportamento per limitare al massimo i punti di accesso dei criminali informatici.

Le tipologie di cyberthreat però sono diverse per modalità di attacco e impatto sulla business continuity e i dati. Analizzarli nel dettaglio permette di isolare le pratiche di difesa più efficaci per ciascuno.

Prevenire i rischi informatici da attacchi zero-day

Gli attacchi zero-day sfruttano le vulnerabilità informatiche sconosciute e bypassano con facilità le soluzioni di sicurezza basate su firma, esponendo di conseguenza le aziende a rischi estremamente pericolosi.

Prevenire i rischi informatici da attacchi ransomware

I ransomware sono attacchi virus che prendono il controllo del computer di un utente ed eseguono la crittografia dei dati, con lo scopo di richiedere un riscatto per ripristinare il normale funzionamento. Oggi sono una minaccia informatica centrale per la diffusione e per la portata distruttiva che hanno per organizzazioni, aziende e perfino governi di tutto il mondo.

Come difendersi da questi attacchi, bloccandoli o limitandone l’impatto sulla business continuity?

QUIVASS

Garantisci sicurezza alla tua organizzazione con il servizio gestito di Vulnerability Scan e Assessment.

Prevenire i rischi informatici da attacchi phishing

Gli attacchi di phishing possono avere diversi scopi, tra cui diffondere malware, rubare le credenziali di un utente, o addirittura estorcere denaro. Generalmente puntano ad ottenere attraverso messaggi ingannevoli – spesso approfittano degli eventi di attualità o impersonano brand affidabili per sembrare più realistici – le credenziali, ma non è raro che una vittima di phishing incappi in e-mail contenenti virus in grado di poi di “rubare” le password una volta digitalizzate.

Prevenire le violazioni e ridurre le vulnerabilità IT con i servizi gestiti

Tutte queste attività sono molto importanti per creare una strategia di prevenzione dagli attacchi informatici davvero efficace, ma non sempre le aziende hanno a disposizione sufficienti risorse per farlo. Disponibilità in termini di tempo, di team da dedicare alle attività, di infrastrutture e tecnologie, di budget da investire sull’introduzione di software o la formazione specialistica dei dipendenti. La soluzione, per queste realtà, potrebbe essere un servizio completo in outsourcing, appoggiandosi a un IT Security Service Provider specializzato.

In Intesys Networking abbiamo una lunga esperienza nell’ambito dell’Information Technology e della Cybersecurity: da oltre 25 anni supportiamo le aziende nella gestione dei loro servizi IT proponendo soluzioni chiavi in mano e pensate per le esigenze di tutte le dimensioni aziendali, dalla PMI alla realtà enterprise.

I nostri servizi gestiti di cybersicurezza sono una risposta agli attuali rischi informatici per la sicurezza dei sistemi in quanto la gestione in outsourcing solleva i team dei clienti sia dall’adottare e implementare moltitudini di software che dal dover sviluppare internamente sia le competenze professionali specifiche, disponendo invece di un nostro Team Security dedicato sul progetto.

Inoltre, la nostra offerta di servizi può essere strutturata secondo le esigenze del cliente, andando a comporre una suite personalizzata e completa.

Servizi gestiti di cybersecurity

QUIELM, ad esempio, è il servizio gestito di Enterprise Log Management con modulo di gestione degli amministratori di sistema che offre una soluzione completa, chiavi in mano e GDPR ready basata sulla piattaforma leader di mercato Elastic Stack.

La raccolta, la conservazione e il monitoring dei log sono centrali per la compliance ai principali standard e normative (come GDPR, ISO 27001, PCI-DSS), per fare troubleshooting applicativo e per la sicurezza IT.

QUIVASS è la soluzione di Vulnerability Scan & Assessement pensata per aiutare le aziende ad intercettare le aree critiche e le vulnerabilità della loro infrastruttura IT e individuare un piano di azioni di remediation, in modo da rafforzare la sicurezza e prevenire i rischi informatici prima di subire un vero e proprio attacco. Il servizio è completamente in carico a un team Security di Intesys Networking, tecnologia compresa, e ciò riduce enormemente i costi di un’attività di analisi e scansione gestita internamente.

Il servizio QUIEPS è dedicato alla sicurezza e protezione dei tuoi endpoint in collaborazione con la tecnologia Trend Micro, per una completa sicurezza sia in smart working che in ufficio. QUIEPS è in grado di bloccare ransomware, spam, phishing, virus, spyware e contenuti inopportuni prima che abbiano un impatto sull’attività aziendale.

Ad oggi oltre l’80% degli attacchi sul web riguardano le API e ciò rappresenta un fattore di rischio importante aziende e organizzazioni. QUIWAAP è la soluzione per proteggere e mettere in sicurezza le applicazioni e le API di architetture IT o i software business critical, con funzioni di sicurezza avanzate e un monitoraggio costante e reportistiche evolute.

Tra i vantaggi di servizi come QUIEPS e QUIWAAP c’è la certezza di un canone fisso, di un supporto di tipo proattivo e di un’assistenza continuativa, grazie a un team Security dedicato.

I nostri servizi gestiti non si limitano alla cybersicurezza. Network, cloud, connettività, collaboration, workstation management: le aziende o i singoli dipartimenti IT possono agilmente attivare un servizio mirato o affiancare più servizi strategici componendo una suite davvero efficiente per le proprie esigenze e a misura del proprio business, appoggiandosi a soluzioni chiavi in mano e gestite dai nostri team.